CoralRaider:新兴网络威胁的恶意活动

关键要点

新威胁:CoralRaider正展开新一轮恶意软件传播活动,利用内容分发网络CDN缓存域。目标扩展:攻击对象已从亚太地区扩展到包括美国、英国等在内的多个国家。技术提升:使用了新的信息窃取变种,能够更有效地规避安全检测,并针对密码管理器和认证应用。CoralRaider,这一新兴的网络威胁组织,近期被发现正在进行一项新的活动,通过滥用内容分发网络CDN缓存域传播信息窃取恶意软件。根据Cisco Talos的报告,CoralRaider的受害者范围已经扩展至美国等多个国家,并利用新变种的信息窃取工具来更有效地针对密码管理器和身份验证应用,以避免被察觉。

Cisco Talos在本月发布了一篇博客,揭露了CoralRaider最新的战术,并指出这一活动自2024年2月以来就已在持续进行。基于遥测数据和开源情报OSINT,该组织的目标不仅限于亚洲,已扩展至五大洲。受到影响的国家包括美国、厄瓜多尔、尼日利亚以及英国等,甚至包括来自日本和叙利亚的计算机服务和民防组织用户。

恶意CDN下载服务器提高效率与隐蔽性

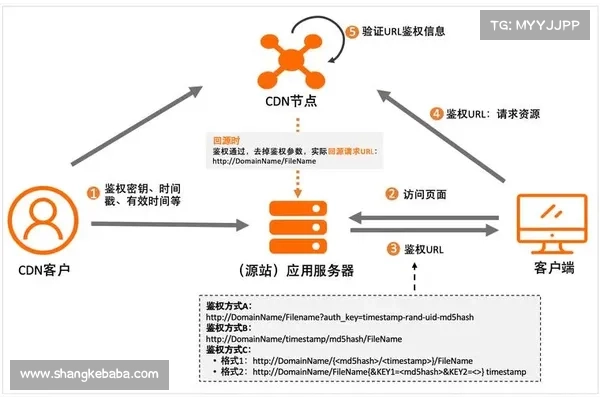

CoralRaider的活动旨在通过一个多阶段的感染链传播CryptBot、Rhadamanthys和LummaC2信息窃取者,初始攻击向量是恶意的Windows快捷方式LNK文件,而下载服务器则利用CDN缓存域。

Cisco Talos的研究人员指出,初始的LNK文件可能通过网络钓鱼邮件传播,诱使受害者访问一个网站,该网站进行一种“随即下载”,下载一个包含快捷方式的ZIP文件。当目标打开该版本为电影文件的快捷方式时,感染链便开始启动。

LNK文件嵌入了一个PowerShell命令,利用GetItemProperty来查找Windows程序mshstaexe,并利用它运行存储在攻击者CDN域上的HTML应用程序HTA文件。这个HTA文件执行一段JavaScript代码,解码并触发一个PowerShell解密器,解密嵌入的PowerShell加载脚本,并在内存中运行它。该加载程序丢弃并执行两个批处理脚本,一个将受害者的“ProgramData”文件夹添加到Windows Defender排除列表中,另一个则从CoralRaider的CDN域检索并运行信息窃取载荷。

第一个批处理脚本通过操控默认的Windows注册表键CurVer来绕过用户访问控制UAC,将Windows Defender排除列表配置为引用一个攻击者创建的程序标识符ProgIDServiceHostXGRT。此策略允许攻击者的命令在没有警示用户的情况下,以提高特权的方式由Windows FoDHelperexe程序执行。

借助CDN缓存域作为下载服务器可以提高感染链的效率与隐蔽性。CDN缓存旨在通过从离用户最近的服务器加载内容来减少延迟,非常适合视频流等服务。当攻击者利用CDN时,可以在多个不同地理位置感染目标,而不会出现请求延迟。此外,由于这些域通常伴随大量良性流量,CDN流量也不易被网络防御系统认真审查。

根据Juniper Threat Labs的报告,以前曾有研究指出,恶意对手滥用CDN传播RedLine Stealer和LumiaSonityLink远程访问木马RAT,并指出多家CDN提供商包括亚马逊CloudFront、Cloudflare、Google Firebase和Microsoft Azure的服务器已与恶意软件相关联。

CoralRaider利用升级版CryptBot和LummaC2窃取者

CoralRaider使用的三种信息窃取载荷CryptBot、LummaC2和Rhadamanthys旨在收集诸如凭据、系统和浏览器数据、财务信息和加密货币钱包等数据,并将其窃取到攻击者的指挥控制C2服务器。

2024年首次出现并用于这次活动的CryptBot变种,采用新方法来阻碍恶意软件

加速器国外

加速器国外